CloudFlare的质询对于APP的API来说不适用,那么我通过WAF的“自定义规则”跳过“安全级别”不就是可以不验证IP的信誉从而不质询?

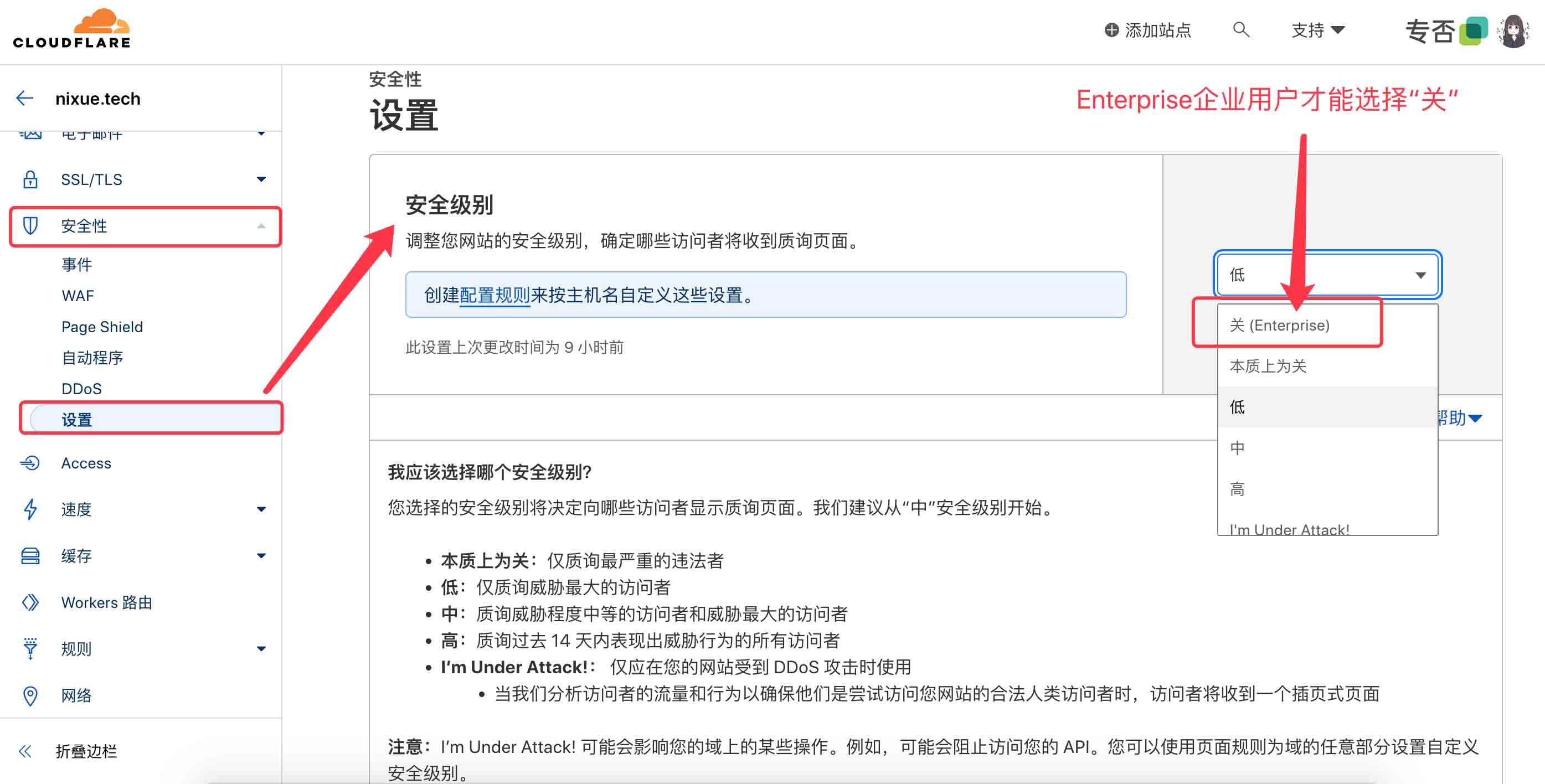

那么为何“安全级别”中还有一个只面向Enterprise企业用户的“关”选项呢?

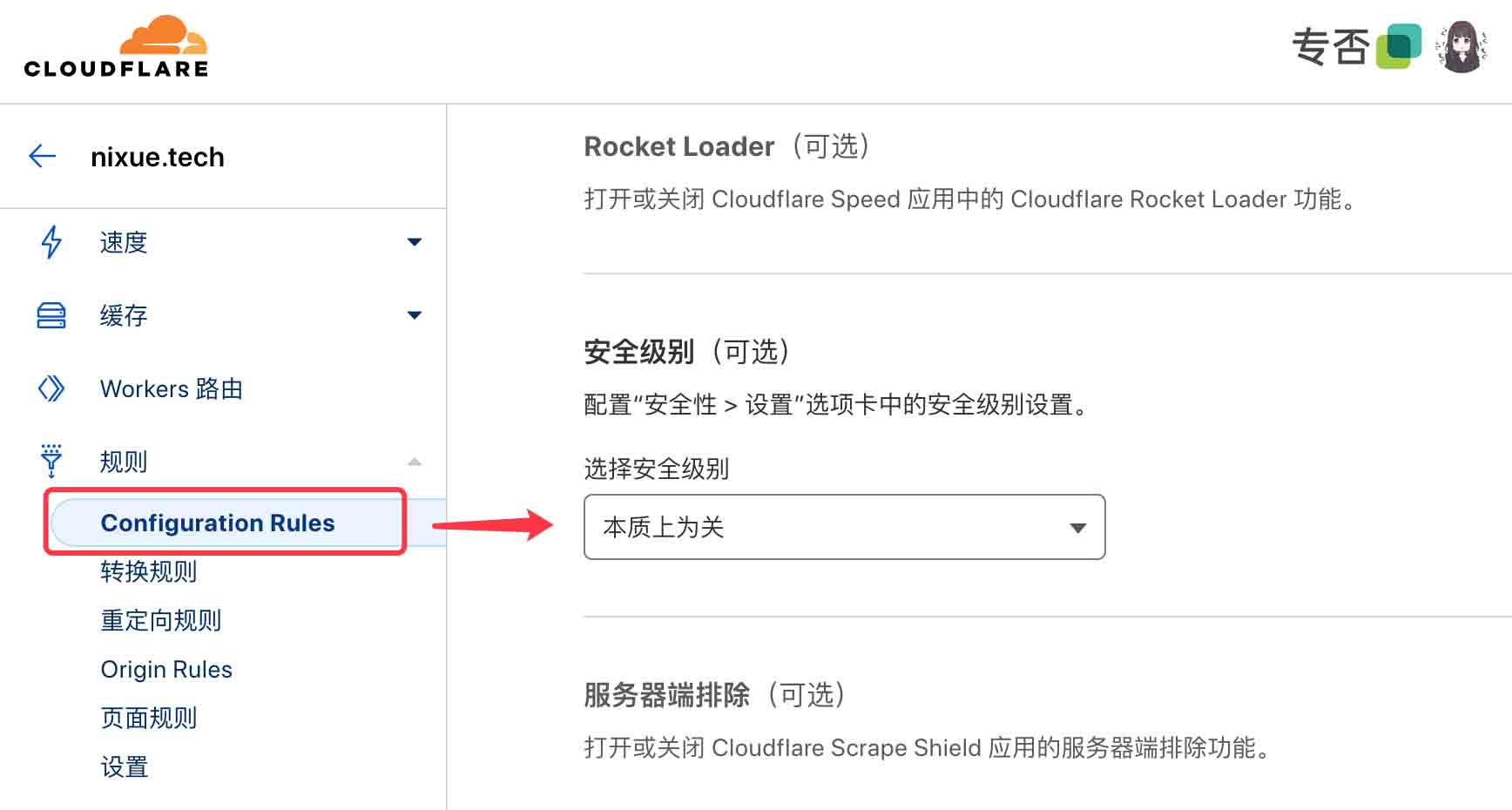

“安全级别”处指引用户去“规则” - “Configuration Rules” 去配置规则,自定义规则场景下如何设置“安全级别”的分场景条件设置。其中,依然是“安全级别”是只面向Enterprise企业用户才能选择关闭的,这是面向大付费客户的一个增值服务。

我在想,那我直接去WAF的“自定义规则”去配置具体的规则,然后直接跳过“安全级别”的IP信誉度检查不就可以了嘛?为何还要去开大客户的Enterprise套餐呢?难道这是CloudFlare的一个漏洞?还是说,上面我哪里理解错了,求指教一下。(我感觉WAF的自定义规则和规则的Configuration Rules好多地方的功能有重叠啊,这是怎么回事?)

“安全级别”在CloudFlare中的定义是根据IP的信誉度决定是否发起质询,因为质询是JS交互页面,所以不太适合移动端APP的API网关使用。

不过我也在想,可否在移动端API中去测试API返回的是否触发了五秒盾,如果触发了,就直接弹窗一个网页组件给五秒盾去检查质询。当质询通过了,再自动回到APP之中。通过了质询,那API网关继续正常工作。这是一个思路,我没有尝试过。

移动端APP的API网关应用CloudFlare作前端防护,大家有没有相关经验与注意事项,求推荐。

关于“安全级别”,CloudFlare官方的解释是:

我应该选择哪个安全级别?

您选择的安全级别将决定向哪些访问者显示质询页面。我们建议从“中”安全级别开始。

当我们分析访问者的流量和行为以确保他们是尝试访问您网站的合法人类访问者时,访问者将收到一个插页式页面

注意:I’m Under Attack! 可能会影响您的域上的某些操作。例如,可能会阻止访问您的 API。您可以使用页面规则为域的任意部分设置自定义安全级别。

Security Level

Cloudflare’s Security Level uses the threat score (IP reputation) to decide whether to present a challenge to the visitor. Once the visitor enters the correct challenge, they receive the appropriate website resources.

Threat score

The threat score measures IP reputation across Cloudflare services. This score is calculated based on Project Honeypot, external public IP information, as well as internal threat intelligence from our WAF managed rules and DDoS.

The threat score of a request has a value from 0 to 100, where 0 indicates low risk. Values above 10 may represent spammers or bots, and values above 40 identify bad actors on the Internet.

Security levels

Security levels are based on the threat score (except Off and I’m Under Attack!). You can adjust the security level to challenge incoming requests based on the threat they pose.

The available security levels are the following:

Security Level / Threat score range / Description

Selecting a higher Security Level value means that even requests with a lower risk (that is, with a low threat score) will be challenged. Selecting a lower Security Level value means that only requests posing a higher risk (that is, with a high threat score) will be challenged.

Security levels from Essentially off to High will challenge the visitor using a Managed Challenge. When you select I’m Under Attack!, which enables I’m Under Attack mode, Cloudflare will present a JS challenge page.

Only use I’m Under Attack mode when a website is under a DDoS attack. I’m Under Attack mode may affect some actions on your domain, such as your API traffic.

To set a custom security level for your API or any other part of your domain, create a configuration rule.

Customize security level

The default security level is Medium.

Update globally

To update the security level for your entire zone:

Log into the Cloudflare dashboard.

Select your account and zone.

Go to Security > Settings.

For Security Level, select an option.

Update selectively

To set the security level more selectively, do one of the following:

Configure it via a configuration rule.

Use the Threat Score as a Field criteria within custom rules. If you are using the Expression Editor, use the cf.threat_score field.

Recommendations

To prevent bot IPs from attacking a website:

A new website owner might set a Medium or High Security Level and lower Challenge Passage to a value below 30 minutes to ensure that Cloudflare is constantly protecting the site.

An experienced website administrator confident in their security settings might set Security Level to Essentially Off or Low while setting a higher Challenge Passage for a week, month, or even year to provide a less obtrusive visitor experience.

You can also create WAF custom rules to protect sensitive areas of your website — like comment form pages or login forms — using the threat score in your rule expression. The flexibility of custom rules allows you to select the action to take (for example, challenge or block) and exclude specific IP addresses.

以上是CloudFlare的关于“安全级别”的具体说明,我看了,我觉得我理解的是对的呀。我特地再翻译了一下。如下文。

安全级别

Cloudflare的安全级别使用威胁评分(IP信誉)来决定是否向访问者提出挑战。一旦访问者输入正确的挑战,他们就会收到适当的网站资源。

威胁的分数

威胁评分衡量的是Cloudflare服务中的IP信誉。这个分数是基于项目蜜罐,外部公共IP信息,以及来自我们的WAF管理规则和DDoS的内部威胁情报计算的。

威胁评分的取值范围是0 ~ 100,0表示低风险。值超过10可能表示垃圾邮件发送者或机器人,值超过40表示互联网上的不良行为者。

安全级别

安全级别是基于威胁得分(除了Off和I 'm Under Attack!)。您可以根据传入请求构成的威胁调整安全级别,以挑战传入请求。

可用的安全级别如下:

安全级别/威胁评分范围/描述

选择较高的Security Level值意味着即使具有较低风险(即具有较低威胁评分)的请求也会受到挑战。选择较低的Security Level值意味着只有具有较高风险(即具有较高威胁分数)的请求才会受到挑战。

从基本关闭到高的安全级别将使用管理挑战挑战访问者。当你选择“我受到攻击!”,启用I 'm Under Attack模式,Cloudflare将呈现一个JS挑战页面。

只有当网站受到DDoS攻击时才使用I 'm Under Attack模式。I 'm Under Attack模式可能会影响您的域上的某些操作,例如您的API流量。

要为API或域的任何其他部分设置自定义安全级别,请创建配置规则。

自定义安全级别

默认安全级别为“中等”。

在全球范围内更新:

要更新整个区域的安全级别:

登录Cloudflare仪表板。

选择您的帐户和区域。

进入“安全>设置”。

对于“安全级别”,选择一个选项。

更新有选择地设置安全级别:

要更有选择性地设置安全级别,请执行以下操作之一:

通过配置规则配置它。

使用威胁得分作为自定义规则中的字段标准。如果您正在使用表达式编辑器,请使用cf.threat_score字段。

推荐:

防止僵尸ip攻击网站:

新网站所有者可以将安全级别设置为“中等”或“高级”,并将挑战通道设置为30分钟以下的值,以确保Cloudflare持续保护网站。

有经验的网站管理员对他们的安全设置有信心,可能会将安全级别设置为基本关闭或低,同时设置一个星期、一个月甚至一年的更高的挑战通道,以提供一个不那么突突的访问者体验。

您还可以创建WAF自定义规则来保护网站的敏感区域-如评论表单页面或登录表单-使用规则表达式中的威胁评分。自定义规则的灵活性允许您选择要采取的操作(例如,挑战或阻止)并排除特定的IP地址。